>Коротко о первом - в своей голове вы должны придумать параллельную личность

Дальше не смог читать, просто разрывает от смеха. Шиз на ОП предлагает другим стать такими же шизами, ахаха! Надеюсь, ты на улицу выходил последний раз до всей этой диджитализации, иначе у меня для тебя плохие новости.

Ну если это обычный человек, то конечно, а так вполне годные рекомендации для тех, кто не хочет улететь на бутылку, занимаясь в сети уголовщиной, политикой, шпиянажом

Байт уровня FBI

>используй стационар

>используй провод

>годно, рекомендую

Здравствуйте тащмайор. Нет, мы продолжим использовать одноразовые сим карты в модифицируемых юсб модемах. Также продолжим использовать ноутбуки, чтобы не шалить по месту пребывания. Это была ваша самая лучшая попытка намайнить палок.

>Здравствуйте тащмайор

Я уже полковник. Так все гайда неидеальны. Технологии на месте не стоят да и квалификация у пишущих разная. Хватит вумничать! Для расширения кругозора неплохо

Какое вумничать? Это база. Не используй интернет по своему паспорту. Не шали по месту жительства. Дальше уже начинаются привычки из тащмайор поста.

Так тыж такой же ламер базовый и выпендрежник. Пентагон уже взломал?

Ламеры в тюрьме сидят, а не на харкаче.

>а не на харкаче

Можна ли где-то скачать Kicksecure в виде ISO, вместо пердолинга кучей команд без возможности копипаста на чистом Debian?

Алсо, какая секьюрность при установке Kicksecure на чистый Debian, если при установке он изначально подключен к сети даже без Tor обертки? А что, если трафик уже перехватывается, либо по твоему IP приходят заведомо измененные пакеты по HTTP из скомпрометированного репозитория, который тоже на чистом Debian крутится? Да любые 0day могут эксплуатироваться. Даешь готовый ISO!

А чо, уже весна? Галоперидольные вылезли?

А по сабжу: анонимность теряется с первым отправленным в сеть пакетом, "меры" как гондон, прикрывают но не защищают.

А по сабжу: анонимность теряется с первым отправленным в сеть пакетом, "меры" как гондон, прикрывают но не защищают.

>Здравствуйте тащмайор

Доброго времени суток.

>Нет, мы продолжим использовать одноразовые сим карты

Отлично. Нам подконтрольны все точки продаж сим-карт с рук в переходах, все местные ашоты торгующие симками регулярно докладывают нам о номерах телефонов сим-карт, проданных местным криптоанархистам. Камеры наблюдения в переходах любезно записывают ваше лицо в разрешении 1080p

>в модифицируемых юсб модемах

Прекрасное решение. Мы отследим ваш сигнал по базовой станции сотового оператора и установим ваше примерное местоположение. А если вы нас очень сильно заинтересуете, то установим поддельную базовую станцию, откуда будем перехватывать весь ваш трафик. Ваши передвижения также нам известны.

>Также продолжим использовать ноутбуки

Вы бесподобны! Только пожалуйста не выпаивайте микрофон с веб-камерой

>Это была ваша самая лучшая попытка намайнить палок

Мы уже выехали за вами. Готовьте алиби.

>Не используй интернет по своему паспорту

Постоянно слышу эту мантру, только вот 90% юзеров вынуждены оформлять договор на свое имя. На кого ты еще оформишь? На бабку сраку, тетю, брата, свата? О всех твоих родственниках итак знают. А уговорить какого-то совсем левого чела оформить договор на него очень затруднительно, ибо мало кто пойдет на такую ответственность, даже за возраграждение.

Лол. В любом переходе можно купить пачку корпоративных симок без документов. Какой ещё сраковый паспорт?

Улучшения безопасности Kicksecure, которых нет в обычном Debian:

- защита от утечек информации по каналу TCP ISN CPU

ядро Linux имеет баг с утечкой информации по сторонним каналам. Информация утекает в любом исходящем трафике. Это может позволить совершить атаку по сторонним каналам, т.к. в сеть утекает информация о системной активности ЦПУ. Это может оказаться очень опасным для длительных криптографических операций. Исследования показали возможность использования этой атаки для деанонимизации скрытых сервисов Тор

- усиление различных настроек безопасности, связанных с:

1) ядром Linux в соответствии с рекомендациями Kernel Self Protection Project (KSPP)

2) защитой пользовательских аккаунтов системы от атак методом грубой силы (перебора)

3) принудительной изоляцией пользователей в системе: https://www.kicksecure.com/wiki/Dev/Strong_Linux_User_Account_Isolation

4) отключением устаревших методов авторизации в системе

5) улучшенной рандомизацией генерации энтропии (генератор случайных чисел)

6) sysctl

7) параметрами загрузки ядра

8) блокировкой нежелательных модулей ядра

9) усилением программного сетевого стека

10) ограничением опций монтирования блочных устройств

11) ограничением работы из-под root-аккаунта

12) подсистемой управления доступом

13) усилением безопаности работы прикладных программ

- защищённая синхронизация времени с атомными часами: протокол NTP заменён на более надёжный протокол sdwdate (Secure Distributed Web Date), основанный на TCP

- усиленная подсистема выделения блоков оперативной памяти для программ Hardened Malloc: https://www.kicksecure.com/wiki/Hardened_Malloc

>В любом переходе можно купить пачку корпоративных симок без документов

Все ашоты, торгующие симками в переходе, подконтрольны майору. Ты думаешь они овощебазы крышуют, а торговцев левыми симками нет? Ну ты смешной.

Выходить в Интернет с левой симки ты как собираешься? Без тора? Так тебя спалить проще простого, тупо пеленгуя по базовой станции, от которой идёт твой сигнал. Дурачок. Смартфон это самый простой способ слежки за пользователями, или казарма под Макеевкой, по которой ебнули в новый год из-за того, что там было скопленее включенных мобильников, которая разведка НАТО пробила по базовым станциям, ничему не научила? Ну продолжай верить в силу левых симок.

Я не писал, что это панацея. Однако, если ты обосрёшься в одном из пунктов гениального плана от опа-хуя, то майор упрётся не в Бабкина Антона Траповича, а в ООО Рога и Ко. Понятно, что цыган менты пасут в расчёте поймать лоха-кладмена, впялившего эту симку в свой смартфон. Шизоиды же далеко не так просты. Расчитывать на торовскую манянимность сидя с домашнего интернета, ну это такое. Земля тебе металлолом.

>установим ваше примерное местоположение

Выходные, крупный ТРЦ, час пик, рюкзако/сумко/коробкодебил. Даже ноут доставать не надо, чтобы запустить домашнюю работу. Ищите усердно.

>какая секьюрность при установке Kicksecure на чистый Debian, если при установке он изначально подключен к сети даже без Tor обертки?

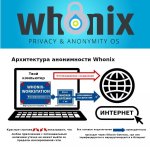

Жопой читаешь? Kicksecure это усиленный Debian с механизмами безопасности, описанными . Сам по себе Kicksecure не обеспечивает анонимности, это всего лишь заточенный под безопасность дистр. А вот Whonix это уже набор из двух виртуалок на базе Kicksecure, на одной из которой накатан Тор, а на второй накатана внутренняя сеть для изоляции всей работы от внешнего мира и перенаправления всего трафика через Тор.

Whonix = Kicksecure + Tor

Kicksecure = Debian + патчи безопасности

>А по сабжу: анонимность теряется с первым отправленным в сеть пакетом

Здесь согласен, анонимность сохраняется до первой допущенной ошибки. Поэтому и нужно юзать онли виртуалки, изолированные от реальной системы для анонминой активности

>А что, если трафик уже перехватывается, либо по твоему IP приходят заведомо измененные пакеты по HTTP из скомпрометированного репозитория

А apt-tor накатить? Или apt-https. У Debian есть собственные подписанные onion репозитории. Если не хочется возиться с тором на хосте, можно тупо использовать https. Ты до сих пор apt не научился настраивать?

Товарищ майор - для начала, в сети тор пользователь со включенным жабаскриптом идентифицируется по специальным механизмам и имеет юзер агент жабаскрипта, так были пойманы некоторые активные пользователи. Никакого яваскрипта - это раз. Завтра напишу про шаг номер 2. Следите за обновлениями.

>в сети тор пользователь со включенным жабаскриптом идентифицируется по специальным механизмам и имеет юзер агент жабаскрипта

Ты понимаешь какую чушь ты сморозил? Причем тут сеть Тор и браузерная технология жабаскрипт? Ты путаешь Tor как реализацию анонимной сети и Tor Browser. Жабаскрипт тебя идентифицирует везде, неважно за тором ты, за впн или прокси, лисоблядь ты или хромодебил. Без js работа 99,99% сайтов тупо невозможна. В ОП-посте так и написано что абсолютной анонимности в Интернете добиться невозможно, только псевдонимность. Но и ее в большинстве случаев достаточно.

>В реальной жизни невозможно достичь анонимности просто потому, что любое ПО, будь то браузер или тем более программа, всегда собирает о вас метаданные: время, размер экрана, характер поведения курсора мыши, уникальный идентификатор отрисовки GPU (Canvas) и многое другое, что позволяет однозначно и уникально идентифицировать вас как некий объект A в любой ситуации. Попытка скрыть эти метаданные также делает вас уникальным пользователем.

Ты читал ОП-пасту внимательно? Если уж очень хочется защиты, можешь накатить NoScript и блочить JS запросы от сторонних доменов при загрузке сайта, только большинство сайтов может полететь. Опять же, виртуалка в большинстве случаев спасает от несанкционированного исполнения вредоносного JS кода, ибо если ты на виртуалке, то жабаскрипт не полезет за твоими личными данными на хост ОС, а сможет гулять только внутри изолированной виртуальной машины.

>apt-tor

Но для этого необходимо сначала сделать apt update и apt install, обновившись и установив apt-tor не через сеть tor, а напрямую.

https может не спасти против различных SSL уязвимостей, а также от того что я своим IP-шником тычусь в скомпрометированное зеркало, которое видит мой, известный ему IP, и присылает мне что-то в довесок. Не важно, что. Может, эксплуатирует сучествующие в программном стеке уязвимости, но до сих пор не фикшенные, я не знаю. Тор прослойка от этого должна помочь.

На Kicksecure wiki много всего такого можно почитать интересного, но при этом они же сами рекомендуют подключать свежеустановленный Дебиан к инету, чтобы проверить это на своей шкуре, лол.

>Выходные, крупный ТРЦ, час пик, рюкзако/сумко/коробкодебил. Даже ноут доставать не надо, чтобы запустить домашнюю работу. Ищите усердно.

Очень просто найду. Ты из крупного ТЦ собираешься за ноутом с левым USB-модемом выходить на связь? Так к тебе любой любопытный дебил подсядет и ненароком начнет подсматривать чем ты занимаешься. Будешь шарахаться от каждого прохожего как от огня? Наведешь позордения на себя.

Техническими методами тебя найти проще простого. Достаточно пробить базовую станцию, чтобы определить примерное твое местоположение. Допустим, я нашёл, что твой сигнал где-то в ТЦ. Дальше все просто. Ты хоть знаешь как работает мобильный Интернет? Это такой же роутер у провайдера. Тебе сначала присваивается локальный IP адрес в пределах базовой станции, откуда ты капчуешь, затем трафик маршрутизируется через шлюз. Пробить твой локальный IP и MAC, начав анализировать трафик с базовой станции, очень просто. Роутер контролируется мобильным оператором, а не тобой. Ты снова обосрался.

>Но для этого необходимо сначала сделать apt update и apt install, обновившись и установив apt-tor не через сеть tor, а напрямую.

Слушай, ну это проблема курицы и яйца. Чтобы юзать впн или тор, нужно его сначала скачать через открытый канал. Скачай готовый ova образ Kicksecure и накати его на VirtualBox, если хочешь всё и сразу потестить. Готового ISO у них нет, но планируется. Сроки неизвестны, разрабы не пишут. Изначально эта приблуда писалась под виртуалки.

Только помни что Kicksecure поставляется без Тора, это тупо усиленный Debian. Если нужна анонимность, поднимай сразу хуникс.

Я уже раньше ставил, тестил, все норм, можно полноценно юзать Flatpak, Steam игрули работают.

>Kicksecure поставляется без Тора

Там есть встроенный apt-tor, также через него можно юзать flatpak и его приложения.

Мне не больше для анонимности, а для секьюрности.

>Слушай, ну это проблема курицы и яйца

Ну можно было бы с заведомо безопасной оси проверить хеш iso"шника, и дело в шляпе.

Учись внимательно читать:

>ноут доставать не надо, чтобы запустить домашнюю работу

Или ты от дрочки ослеп? Ну пробивай короткую, одноразовую сессию среди сотен устройств. При том, что первый слой шифрования оборачивается в обращение к https://drochu-sladko.com. Похуй мне на твои определения айпи и маков модема, которые отправятся в мусорку после использования. Продолжаю наблюдать твоё обтекание, майор.

1. Для каких целей вам нужна именно анонимность, а не приватность в сети?

2. Псевноанонимы мамины, даже с этим перечнем ОПа остаться железо от Интелов и АМД, а также биос и все это пропроитарненькое

3. Любой, даже малейший лишний компонент в системе - потенциальный эксплоит (вспоминается история с тейлсом и пойманным развратником детей через уязвимость в плеере гну, пруфы гуглите)

4. Дебиан не получает быстрых обновлений, в отличии от того же арча, зачем он берется за основу?

>для каких целей вам нужна именно анонимность, а не приватность в сети?

Для того, чтобы высказывать открыто свою точку зрения и не быть отпизженым. Для журналистов которые собирают материалы в тоталитарных странах с ограниченной свободой слова. Или ты думаешь что анонминость обязательно сопряжена с уголовщиной?

>железо от Интелов и АМД

Альтернатив нет

>биос и все это пропроитарненькое

Есть Coreboot, правда он сырой

>Любой, даже малейший лишний компонент в системе - потенциальный эксплоит

Именно так. Поэтому ничего лишнего не стоит подключать.

>Дебиан не получает быстрых обновлений, в отличии от того же арча, зачем он берется за основу?

Стабильность. Одни и те же версии пакетов в Debian обдрачиваются годами прежде чем войти в stable релиз. Дебиан получает обновления безопасности для пакетов той же версии. Сосредоточен на безопасности, а не на новизне. Арч обновляет пакеты до новых версий как перчатки, не заморачиваясь насчёт тестирования.

Вот только дебьян и рхелоиды- ШЕРЕТО!!!1

Прост потому шо это говно крутица в тырпрайзе с серверней и конкретно под него пишут всякую дрянь, а на васьков с харчем всем насрать.

>Ну пробивай короткую, одноразовую сессию среди сотен устройств. При том, что первый слой шифрования оборачивается в обращение к https://drochu-sladko.com. Похуй мне на твои определения айпи и маков модема, которые отправятся в мусорку после использования. Продолжаю наблюдать твоё обтекание, майор.

Вот и пошли маняврирования и дополнительные вводные. Не доставать ноут из рюкзака, которкие сессии, проксирование через подставной сайт... всё это примеримо для очень узкого круга задач, а не для анонимного сёрфинга в Интернетах. И опять же, всю твою цепочку от покупки левой симки в переходе до проксирования на поднятый тобой же сайт можно проследить. Активируешь симку ты не через несколько лет после покупки, а через пару дней максимум, ибо если ты ее не вставишь, то срок ее активации тупо истечет. Дальше по камерам пробиваются все лица, приобретавшие левые симки в переходах, рассчитывается момент времени, когда ты купил эту симку и момент времени, когда ты начал проксироваться в свой подозрительный сайт. Выборка окажется пару сотен человек максимум, простым перебором можно тебя найти. А еще если там и трафика дохуя окажется, это навлечет дополнительные подозрения. Тогда уж лучше проксироваться не в drochu-sladko.com, а в какой-нибудь крупный CDN, который используется миллионами юзеров по всему миру. Google, Amazon или Azure. И этот механизм кстати реализован в сети Тор через meek мосты. Снова изобретаешь велосипед.

>Расчитывать на торовскую манянимность сидя с домашнего интернета

Именно так. В любых авторитетных туториалах по анонимности сказано что домашняя сеть надежнее чем публичная. Это аксиома. Ты же не напрямую витую пару от провайдера в свою печку подключаешь, а через домашний роутер? А значит все твои устройства находятся за NAT, никто тебе говна за шиворот не завернет. За маршрутизацию от своего компа до роутера отвечаешь ты, в отличие от публичного Wi-Fi в кафе от дяди Арсена и мобильного оператора. И не забывай что во всех публичных местах будь то кафе или ТЦ стоят камеры которые смогут тебя сдетектить в случае необходимости. Самый лучший способ оставаться анонимным это капчевать из дома по проводу, не высовываться и не бухтеть, не палясь пеленгом своего беспроводного сигнала. Домашний провайдер в большинстве случаев надежнее, чем мобильная сеть, потому что к проводному провайдеру подключены сотни тысяч компов в рамках целого региона, а мобильная сеть очень сильно привязана к базовым станциям, которые расположены каждые 100 метров и по которым очень просто установить местоположение источника сингала и произвести выборку.

Факт своей слепоты ты обернул в моё маняврирование? Прямо ответочка уровня /b/. Давай, протри второй глаз: Софт - вещь абсолютно нужная, но начинать надо с того, что тебя и без него должны заебаться искать.

Если ты ну очень хочешь стать известным узником режима на параше, то решение без подводных. Остальных только за собой не тяни, представляя это имбой.

Купил сто хач-симок, использую только чтоб позвонить и сразу выключаю телефон (нокиа33100, а симку уничтожаю. Перед звонком уезжаю в другой район города. Ноут на соседском вайфае с несколькими впн и тором, даже двачем не пользуюсь, в чем я не прав?

>Вот только дебьян и рхелоиды- ШЕРЕТО!!!1

Прост потому шо это говно крутица в тырпрайзе с серверней и конкретно под него пишут всякую дрянь, а на васьков с харчем всем насрать.

Что за хуйню ты высрал? Все дистрибутивы это вариации гну линукса, как можно написать вирус под конкретный дистрибутив?

>дебьян

Самый распространенный дистр в мире и самый отказоустойчивый. Никаких проблем с ним никогда не было ни у кого. Если ты совсем параноик, то накати FreeBSD или OpenBSD, только из-под него ты даже ссаную виртуалку не накатишь.

>Купил сто хач-симок

Разом или в течении продолжительного времени? Да ты прямо постоянный клиент дяди ашота, возьмём на карандаш.

>Перед звонком уезжаю в другой район города

Это ты семенишь из разных уголков города покупными симками на ооо рога и копыта? Уникальный пользователь.

>с несколькими впн и тором

Ну тут ты прямо выделил себя из миллионов других обычных юзеров. За тобой глаз да глаз!

трщ майор

>Это ты семенишь из разных уголков города покупными симками на ооо рога и копыта? Уникальный пользователь.

Чего-чего? ну да, из разных уголков города идут звонки с ашот-симок, вроде логично. Каким образом понять что это один человек делает? у ашота не один клиент

>высказывать точку зрения

прям представил, как кто-то выполняет гайд опа, чтобы срать на пораше. правда придется как-то пасс купить, что тебе дали постить под тором.

Бля слава богу что я сижу на одной борде с обычными шизами и задротами а не с реальными преступниками.

Похуй всем на твой цифровой след Похуй.

Смысл в том чтобы доказать в суде твою виновность железно, а заходы на сайты - доказательством чего-либо не являются.

Ловят и палят что политических что криминал в тот момент когда перестаешь работать один и появляется группа, которая начинает работать в оффлайне а не в сети.

"Три хохла это партизанский отряд с предателем" - слышал про такое?

Сдают свои же, либо тупо за деньги либо из-за страха.

Этот сраный трекер, канвас-детектор и прочая залупа - как раз ее отключение это огромный такой флаг: "ищите задрота тут"

Он нужен чтобы тебе рекламу впаривать а не для мониторинга всяких единичных пидорасов.

Похуй всем на твой цифровой след Похуй.

Смысл в том чтобы доказать в суде твою виновность железно, а заходы на сайты - доказательством чего-либо не являются.

Ловят и палят что политических что криминал в тот момент когда перестаешь работать один и появляется группа, которая начинает работать в оффлайне а не в сети.

"Три хохла это партизанский отряд с предателем" - слышал про такое?

Сдают свои же, либо тупо за деньги либо из-за страха.

Этот сраный трекер, канвас-детектор и прочая залупа - как раз ее отключение это огромный такой флаг: "ищите задрота тут"

Он нужен чтобы тебе рекламу впаривать а не для мониторинга всяких единичных пидорасов.

>Если ты ну очень хочешь стать известным узником режима на параше, то решение без подводных. Остальных только за собой не тяни, представляя это имбой.

Модель угроз, ты понимаешь? Насколько я понял в ОП-посте речь идет про то как относительно анонимно серфить Интернет, а не ебаться с постоянными релокациями, покупками левых симок и левых телефонов, попутно светясь на различных камерах наблюдения. Твой вариант работает в коррумпированных странах со слабо развитой полицейской системой, например, Киргизия, Таджикистан, ЦАР, Уганда, Зимбабве и прочие, где можно на каждом углу купить симку без паспорта, снять бабло тупо с рук и купить смартфон без подтверждения личности. В мордоре обычный анон такие схемы проворачивать заебется.

Вот что пишет на этот счет Whonix Wiki (https://www.whonix.org/wiki/Troubleshooting):

>Using WiFi or mobile internet connection?

>If practical, it should be considered to use a wired internet connection such as DSL, fiber or cable internet. This might result in more stable and faster connections and would also be more secure, resistant to de-anonymization attacks.

Вот что пишет тот же Whonix Wiki про мобильники (https://www.whonix.org/wiki/Tips_on_Remaining_Anonymous):

>Any phone numbers that are provided will have already been logged. The SIM card is most likely registered in the user's name. Even if this is not true, receiving an SMS gives away the user's location. Users can try to anonymously buy a SIM card far away from their usual home address, but there is still a risk: the phone itself. Each time the phone logs into the mobile network, the provider will log the SIM card serial number and the phone serial number. If the SIM card is bought anonymously, but not the phone, it is not anonymous because these two serials will get linked.

>If a user really wants to do mobile verification, then a location far away from home is recommended, along with a fresh phone and a new SIM card. Afterwards, the phone must be turned off, and immediately both the phone and the SIM card should be completely destroyed. This may necessitate burning the items or other inventive (guaranteed) methods of destruction.

Про слежку (https://www.whonix.org/wiki/Surveillance_Capabilities):

>Associate a user's geographical location with IMEI (cell phone) or SIM card identifiers.

>Reliably associate a user's calls with stored voiceprints (speaker recognition)

И это все пишут создатели Whonix. Кому доверять, разрабу хуникса или анону с двача? Мало того что придется каждый раз уничтожать телефоны, симки, каждый раз покупать кучу не только симок, но и телефонов и модемов, но еще и при использовании мобильников твой голосовой отпечаток очень быстро может быть снят и пробит по базе, и похуй какая у тебя симка и IMEI. Разрабы хуникса прямо пишут что проводное соединение безопаснее и анонимнее чем любое беспроводное.

>Бля слава богу что я сижу на одной борде с обычными шизами и задротами

>BSD

В голос

Так я и ищу дистр с >механизмами безопасности

Все верно. Ты лучше скажи как на чистом Дебиане изначально через Tor запустить первый apt update.

>Я уже раньше ставил, тестил, все норм, можно полноценно юзать Flatpak, Steam игрули работают.

>Ты лучше скажи как на чистом Дебиане изначально через Tor запустить первый apt update.

Зачем тебе дистр с усилением безопасности, если ты на нем ставишь проприетарное говно типа стима и игрулек? Зачем тебе оборачивать apt в Тор, если тебе не нужна анонимность? У тебя отсутствует системное мышление. Любой кастомный дистрибутив нужен для конкретных задач. Если тебе в игрули играть на стиме, то ставь уебунту или вообще винду десятку с зондами накатывай.

https://packages.debian.org/

Берешь и качаешь любой пакет отсюда и ручками ставишь, если ты трясешься за достоверность стандартных репозиториев

>У тебя отсутствует системное мышление

Моя цель: безопасные игрульки без единого разрыва. Kicksecure+Flatpak через Тор должно хватить для безопасности.

как ты на дваче через тор срешь? по пасскоду? аноним мамкин

еще и прошивки для роутеров предлагает вместо ос ну кееееек с тебя ваще

У тебя опять слепота:

>модема

Начинает про мобильники затирать, голосовые отпечатки. Симки 100% одноразовые. Модемы берут с возможностью полного переката низкоуровневых идентификаторов. Молишься на разрабов хуйникса? Про крутой и анонимный мессенджер слышал, который палок для ФБР сделал? Мне ниприятно, что оп-хуй (и не только) преподносит использование провода, фактически подсоединённого к анусу, к хорошей практике анонимизации.

Вопрос 4.

Дебиан берется в качестве основы потому что минимальная вероятность сломаться и при этом он проще в освоении и использовании для нетехнарей. Плюс пакетный менеджер apt стабилен и надёжен.

Крч. Выбор дебиана - это золотая середина в плане безопасности, стабильности и юзер френдли.

>Начинает про мобильники затирать

USB-модем это то же мобильное устройство, только с выпиленными датчиками, дисплеем, сенсорами, микрофоном и камерой. Проще говоря модем это GSM-модуль + SoC. На USB модемах стоит такой же андроид, только урезанный, который исполняет роль маршрутизатора.

>Симки 100% одноразовые

Модем ты тоже под каждую одноразовую симку будешь одноразовый покупать? Накладно для простого анона. А без этого анонимности не достичь, так как сим-карта и IMEI линкуются друг с другом и образуют уникальный идентификатор:

https://www.kicksecure.com/wiki/Mobile_Phone_Security#Hardware_Identifiers

>Changing the SIM card (IMSI) and keeping the same phone does not provide privacy.

>Changing the phone (IMEI) and using the same SIM card does not stop tracking either.

>This because IMEI and IMSI are routinely linked together ("married") in the mobile network operators database.

>Модемы берут с возможностью полного переката низкоуровневых идентификаторов

Не поможет. Спешу огорчить, большинство устройств с GSM-модулем (смартфоны/планшеты/USB-модемы) имеют два встроенных процессора, один общего назначения, который используется собственно системой/прошивкой устройства, а другой - скрытый микропроцессор для слежки, который имеет доступ к заводскому IMEI, который жёстко вшит в ПЗУ. Перепрограммирование IMEI происходит только на уровне системы, а не на уровне ПЗУ модема. Твой "перепрограммируемый" модем по-дефолту передаёт базовой станции как твой фейковый, "перепрограммированный" IMEI, так и реальный IMEI, который жёстко вшит в ПЗУ модема. Физически будешь выпаивать модуль ПЗУ из модема и перепрошивать? Что-то мало в это верится. Да и мало кто возьмётся за такую работу.

https://www.kicksecure.com/wiki/Mobile_Phone_Security

>Today's phones come with two separate processors: one is a general-purpose applications processor that runs the main operating system, e.g. Android; the other, known as the modem, baseband, or radio, is in charge of communications with the mobile telephony network. This processor always runs a proprietary operating system, and these systems are known to have backdoors that make it possible to remotely convert the modem into a remote spying device.

Это пишет Уго Ландау, разработчик OpenSSL, а также разрабы Replicant. Они тоже в уши ссут по-твоему?

>хуйникса

>Мне ниприятно

Так в чём собственно-то причина горения? Итт тебе описали ряд атак и уязвимостей твоей схемы с одноразовыми симками и модемами, начиная от простого свечения еблом на камеру при покупке, заканчивая невозможностью перепрошивки IMEI на модемах на аппаратном уровне. А теперь обоснуй, в чем неправ ОП, предлагающий использовать стационар и провод? Распиши уязвимости.

>Дебиан берется в качестве основы потому что минимальная вероятность сломаться и при этом он проще в освоении и использовании для нетехнарей. Плюс пакетный менеджер apt стабилен и надёжен.

>Крч. Выбор дебиана - это золотая середина в плане безопасности, стабильности и юзер френдли.

Хоть один адекват в треде.

>еще и прошивки для роутеров предлагает вместо ос ну кееееек с тебя ваще

Ну так продолжай заливать себе говно в жопу пользуясь десяткой с анальными зондами или огрызком, а нормальные белые люди будут сидеть на ламповом Debian без зондов и уязвимостей, стабильном как мамонт.

>а нормальные белые люди будут сидеть на ламповой прошивке для роутера без софта куколдиан

Простота от модема зависит. Дешевые свистки с али обладают ноунейм соком, где андроидом и не пахнет. В память зашит драйвер с 2 интерфейсами без блокировок записи. Свои доводы от легендарных Угов о read-only разделе (на деле чипе) ты экстраполируешь со смартфонов, которые с 7 андроида имеют эту фичу из-за жалоб провайдеров к гуглу. И да, даже этот раздел научились ломать на некоторых смартах.

>перепрограммирование IMEI происходит только на уровне системы

Бред. Система может его только читать. Или ты про каштомные звонилки, которые спуфают сообщение с кодами? Итоги. Про модемы ты ровным счётом нихера не знаешь, как и про кишки андроида. Да, ебалом свечу, все менты меня давно знают. При этом опа-хуя знают не только по еблу, но и по паспорту. Модель угрозы обтекания ясна, тащмайор?

Зато исходный код открыт.

>Дешевые свистки с али

Заказывать которые ты собрался, любезно оплатив своей банковской карточкой с доставкой на дом?

>обладают ноунейм соком, где андроидом и не пахнет. В память зашит драйвер с 2 интерфейсами без блокировок записи

По 138.1 готов присесть за незаконный оборот технических средств не прошедших сертификацию конторы?

https://www.kicksecure.com/wiki/Mobile_Phone_Security#Conclusion_2

>If a mobile device is required for truly anonymous activity, then the best chance is sourcing a dedicated anonymous burner and a dedicated SIM card. This would necessitate a new anonymous phone and SIM card (pre-paid with cash) that cannot be linked to you personally. Achieving this goal is difficult -- and potentially illegal depending on the jurisdiction -- and is outside the scope of this documentation.

>без софта

Более 65 000 отборных пакетов, старательно собранных из исходных кодов командой разработчиков Debian, без зондов, без слежки, каждая строчка кода протестирована через отладчик, каждый пакет, в отличие от арчедебилов, тестируется 2 года прежде чем быть включенным в стабильный релиз. Установка доступна через репозитории, подписанные цифровой подписью Debian Team, вероятность залития говна в жопу равна нулю. А ты продолжай качать левые непроверенные exe-шники фотожопа с торрентов и хватать вирусы, криптомайнеры, шпионы и прочую хуйню, если GIMP до сих пор не в состоянии освоить.

Извините я чуть поодбухан. Заипало что с уеезда резконачалась цензура. Помохите с "мутным" (и)нетом. Как пришла, снова жепа. У нас еще тор работал, а там дальше не суть. крч у меня есть таки неслабый смарт и мне нужно сделать тор и лучше еще чего. Телегу скоро дам (не скоро. 9999 комбинаций).

я уезжала пока еще тор в рф работал, на днях было очередное дно. ну йух с ним? но хелпаните мне на андроиде

>138.1

Именно поэтому они продаются, как детали. Оплата через обменник криптой. Заказ оформляется на Наримана Намазова по удобному тебе адресу. Сотрудники абсолютного большинства отделений почты давно не требуют паспорт для получения мелких пакетов с али. Только не проеби момент и заполни правильно квиток. Пока не пробовал, но сейчас можно вообще в шкафах забирать, нацепив маску. Все эти вещи сложны у пиндосов. Мы живём в СНГ, где царит лень с похуизмом. Глупо этим не пользоваться.

Ага, вот и оппозиционные питушки подтянулись.

И тор вам мразям нужен чтобы школы минировать да пенсионеров пугать.

Нахуй идите, уебки.

>крч у меня есть таки неслабый смарт и мне нужно сделать тор

>хелпаните мне на андроиде

Если тебе нужен только Тор Браузер для анонимного серфинга, тогда качаешь напрямую с сайта тора APK под нужную тебе архитектуру:

https://www.torproject.org/download/

Или с гугл плея.

Если нужен чистый Тор как прокси для наката на другие приложения, тогда тебе за Orbot:

https://guardianproject.info/archive/orbot/

Отсюда можешь скачать стабильную сборочку: https://guardianproject.info/releases/orbot-latest.apk

>Оплата через обменник криптой

Вывести крипту в реальные деньги анонимно нереально. Только майнить самому и расплачиваться ей же. Любая конвертация крипты в реальные деньги и обратно это мгновенный деанон.

>Заказ оформляется на Наримана Намазова по удобному тебе адресу

Что сразу раскрывает твоё примерное местоположение в радиусе нескольких десятков км

>Сотрудники абсолютного большинства отделений почты давно не требуют паспорт для получения мелких пакетов с али

Манямирок. Везде требуют.

>Пока не пробовал

Вот это ключевая фраза.

>Все эти вещи сложны у пиндосов. Мы живём в СНГ, где царит лень с похуизмом

Очередной манямир. СНГ очень разное. В РФ и Казахстане например, давно уже цифровой концлагерь. В Казахии еще похуже чем в РФ. Откровенный похуизм в СНГ царит разве что в Киргизии и Таджикистане, может быть в Узбекистане, и то уже спорно.

>канвас-детектор и прочая залупа - как раз ее отключение это огромный такой флаг: "ищите задрота тут"

А его и не надо отключать. Canvas отпечаток это как раз то, что делает любого пользователя в сети уникальным. Разрабы Тора сделали возможности спуфить канвас каждый раз при перезагрузке браузера, чтобы не оставлять цифровой след. Даже в нативный фаерфокс эту фичу внедрили, ее можно включить в конфиге.

>пользователь со включенным жабаскриптом идентифицируется по специальным механизмам и имеет юзер агент жабаскрипта, так были пойманы некоторые активные пользователи. Никакого яваскрипта - это раз

Основная угроза включенного JavaScript это не то что он свой JS-юзерагент впаривает, который кстати не уникальный, в отличие от того же Canvas, а то, что заходя на сайт, использующий JS, он может удалённо запустить любой вредоносный код на твоем компьютере и прошерстить всю твою файловую систему, узнать твою аппаратуру и при желании даже зашифровать твои файлы и потребовать выкуп. Поэтому для приватного, и тем более анонимного серфинга обязательно нужно использовать отдельную виртуальную машину с полной аппаратной виртуализацией. Это не позволит яваскрипту лазить по твоей основной хост-системе. Ну и естественно защищенный линукс нужно использовать. 95% всех эксплоитов и вирусов на JS пишется под винду.

ОП прав буквально во всём.

Как? Поделись

Ты чё курил?

>Любая конвертация крипты в реальные деньги и обратно это мгновенный деанон.

Транзакции zcash с monero уже научились отслеживать?

Парни, как сейчас зайти на рутор? Может есть у кого ссылка

.is

.info

.lib - нужны dns от opennic или полноценный децентрализованный

tor

I2P

Во времена когда была чеченская кампания, так называемый Хаттаб ( не тот который делал репаки) оставался очень долгое время анонимным, спросите как? Он не пользовался техникой, только спутниковый телефон ( что щас уже не прокатит) и постоянные релокации, в одном месте не ночевал 2 раза. Так вот, остаться анонимным может только тот кто не пользуется техникой, закройте ебало чем то и избегайте кордонов с полицией и вот вам неиссякаемая анонимность, только нахуй оно надо простому человеку? 99% здесь сидящих это чмохи на мамкиной шее, не найдут их, так выйдут на родню которая ни бум бум за технику.

>Как? Поделись

Заходишь в about:config, соглашаешься с предупреждением,

затем вбиваешь в поиск параметр privacy.resistFingerprinting и выставляешь в true. Перезагружаешь Firefox. Всё. После перезапуска у тебя спуфится Canvas, отключается WebRTC, ставится таймзона в UTC 0 и прочая хуйня...

>только нахуй оно надо простому человеку?

Я не хочу оставлять цифровой след. Я не хочу чтобы мой провайдер знал какие сайты я посещаю. Я хочу реализовать свое право на свободу слова и писать что хочу без риска быть за это кувалдированным. Аргументы вроде "мне нечего скрывать" идут нахуй. Понятно что полностью от цифрового следа избавиться невозможно, но можно сильно уменьшить количество собираемой информации о тебе. Если ты платишь по карте, гуглишь будучи залогиненным под своим реальным аккаунтом или со своего белого IP, пиздишь перед подключенным микрофоном, то государство, компании да и вообще кто угодно будут знать о тебе всё. А кто владеет информацией тот владеет миром. И нет мань, это не для рекламщиков чтобы впаривать тебе свои продукты. В первую очередь цифровой след собирается например для твоего потенциального будущего РАБотодателя, служба безопасности которого выкупает стеки данных на черных рынках, а потом когда ты пойдешь устраиваться на РАБотку, тебе внезапно откажут в приёме, пушто ты неудобен, у тебя возможно есть какие-то болезни (врачебной тайны давно уже нет), или твоя позиция не совпадает с генеральной линией партии. Терпилы добровольно согласились на собирание отпечатков ануса при буквально любом действии, а теперь страдают все. Добро пожаловать в цифровой концлагерь. В отличие от зумерков, которым "нечего скрывать", я еще помню ламповые 90-ые и нулевые, когда можно было свободно регаться на любых сайтах без номера телефона и когда провайдер не собирал о тебе информацию. И с ВПНами "без логов", которые также собирают информацию о тебе тоже идите нахуй.

> используй стационар

>используй провод

> Здравствуйте тащмайор.

Так майор это ты. Беспроводные сети выдают местоположение с точностью до метра

> пробивай короткую, одноразовую сессию среди сотен устройств

Отмечаем время начала и конца сессии. Анализируем видео с камер наблюдения в интересующим нас промежутке времени. После чего у нас есть твоё ебало, а значит подтверждение личности

> Я не хочу оставлять цифровой след

> Виндоус 10

Ясно

Чего вы тут товарища майора боитесь, наркоманы

И как он оставляет цифровой след среди миллиардов пользователей винды? Как можно конкретно его след выделить среди такой кучи?

Собирая своего рода слепок с помощью различных api браузера, js, http-заголовков, который тебя делает вполне уникальным. Но это скорее нужно не т.майору, а корпорациям для таргетирования/отслеживания/сбора, чтобы лучше подсовывать тебе рекламу дилдаков. Впрочем может быть и интересно аналитикам всяких спецслужб для отслеживания чем живет и интересуется тот или иной регион мира

>право на свободу слова

Выдуманная хуйня, в которую верят только муриканские пидорашки. На этой планете ни одного государства с таким правом нет, исторически не было и в обозримой перспективе не будет.

Не хочешь сдавать свой анус глобалистам и корпорациям - иди устраивайся в слободу к Герману Стерлигову з\п 50-70к, только боюсь тебе там не понравится.

>Выход в сеть также должен быть проводным. Только витая пара.

А провод не выдаёт? Когда тебя физически ищут, то эти +/- 20 м роли не играют, поиск будет идти от точки доступа. С вифи ты точно так же можешь накрякать/подключится к свободной точке без пароля и сидеть с антеннкой в полукилометре. Пол км провода или антенка, ну хуй знает что проще реализовать.

>Также желательно избегать использования твердотельных накопителей SSD в работе. Данные с них гарантированно невозможно стереть, так как они построены на технологии флэш-памяти. Лучше использовать обычный жесткий диск HDD с металлическими пластинами и магнитной головкой. С него данные можно гарантированно стереть, тупо забив диск псевдослучайными числами.

Что мешает тоже самое сделать с ssd? скорость записи явно выше. Плюс ты там вкурсе что после trim + запись таки каша будет похуже чем на hdd?

>Собирая своего рода слепок с помощью различных api браузера, js, http-заголовков, который тебя делает вполне уникальным

Они не делают тебя уникальным, user-agent не уникален, http-заголовки тоже.

>https://www.amiunique.org/

Ты разбирался в том, что именно делает тебя уникальным среди кучи параметров в выхлопе AmIUnique? Единственный параметр, который всегда имеет значение Unique это Canvas. Ты даже через Тор Браузер зайди на AmIUnique и тебе всегда будут писать что ты уникален. Суть в том что Canvas всегда уникален, но есть два варианта: 1. Использовать свой настоящий Canvas, отрисованный твоим GPU; 2. Генерировать случайный Canvas каждый раз при перезагрузке браузера.

В обоих случаях Canvas будет уникальным, просто в первом случае твой Canvas будет уникальным и постоянным, а во втором будет уникальным, но не постоянным. Ну и как ты собрался отслеживать пользователя, у которого всегда разный айпи и всегда разный Canvas? По каким-то очень косвенным признакам вроде размера экрана и таймзоны, которые не уникальны?

>Но это скорее нужно не т.майору, а корпорациям для таргетирования/отслеживания/сбора, чтобы лучше подсовывать тебе рекламу дилдаков

Не усложняй. Это нужно для сайтов, чтобы идентифицировать пользователей, которые используют динамические IP для входа. Не у всех есть белые IP. А по кукам + отпечатку браузера можно легко идентифицировать пользователя.

>А провод не выдаёт?

Провод защищает от атак в режиме реального времени, когда на тебя есть подозрения и к твоему дому подгоняют грузовичок и начинают перехватывать беспроводной сигнал. В провод физически врезаться гораздо сложнее.

>С вифи ты точно так же можешь накрякать/подключится к свободной точке без пароля и сидеть

Без технических средств анонимизации айпи твоего соседа легко вычислят и будут искать тебя с твоей антенкой в полукилометре. А доказать что в определенный момент времени какой-то левый мудак подключился к роутеру не составит труда, достаточно логи маршрутизатора собрать.

>Что мешает тоже самое сделать с ssd?

FTL. На жёстком диске данные перезаписываются физически с помощью намагничивания, а на SSD программно, а старые "удаленные" данные просто перемещаются в другое место. SSD не может использоваться для безопасного удаления данных. Можешь поставить на него системку, не более. Для ответственного хранения информации и для файлопомоек только HDD.

>The difficulty of reliably wiping SSDs stems from their radically different internal design. Traditional ATA and SCSI hard drives employ magnetizing materials to write contents to a physical location that's known as the LBA, or logical block address. SSDs, by contrast, use computer chips to store data digitally and employ an FTL, or flash translation layer, to manage the contents. When data is modified, the FTL frequently writes new files to a different location and updates its map to reflect the change.

https://www.theregister.com/2011/02/21/flash_drive_erasing_peril/

>Так майор это ты. Беспроводные сети выдают местоположение с точностью до метра

>Отмечаем время начала и конца сессии. Анализируем видео с камер наблюдения в интересующим нас промежутке времени. После чего у нас есть твоё ебало, а значит подтверждение личности

Адекват в треде.

TRIM стирает неиспользуемые данные.

Плюс никто не мешает использовать полнодисковое шифрование.

>TRIM стирает неиспользуемые данные.

Без гарантий.

А на HDD с гарантией?

На HDD нет TRIM.

На HDD данные с гарантией удаляются?

На HDD ничего не удаляется. Нет FTL - нет очисток

Врешь, на современных трим есть. Но работает примерно несколько иначе.

Это ты про SMR-хлам? Это не диски.

>Ты разбирался в том, что именно делает тебя уникальным среди кучи параметров в выхлопе AmIUnique?

Канвас. Вопрос был

>Как можно конкретно его след выделить среди такой кучи?

>Ты даже через Тор Браузер зайди

В тор браузере по умолчанию выключен жс и канвас апи

>По каким-то очень косвенным признакам вроде размера экрана и таймзоны

Размер экрана + таймзона + юзерагент + локация - уже вполне достаточно, чтобы сократить круг до пары десятков человек в лучшем случае (поэтому торбраузер и не выдает размер экрана и таймзону). Уникален не какой-то конкретный признак, а их набор

Может быть, но это нынче основа потребительского рынка.

> что именно делает тебя уникальным среди кучи параметров в выхлопе AmIUnique?

> Канвас

Как бороться?

Использовать тор-браузер с отключенным жс

>Канвас

Виртуалка

и

р

т

у

а

л

к

а

1. Канвас генерируется на основе энтропии твоего GPU. Если работать не на голой системе, а через виртуалку и не пробрасывать в неё твой физический GPU, то канвас уже будет не уникальным

2. Спуфить канвас каждую браузерную сессию что мешает? Если ты хромоблядь, то продолжай дальше жить с зондами на уровне кодовой базы Хромиума. Лисобоги имеют возможность ручками настроить браузер на подмену канваса каждую сессию как описано здесь

>В тор браузере по умолчанию выключен жс

Из 2009 года капчуешь? В Тор браузере уже давно по умолчанию включён JS, т.к. без него 99% сайтов неюзабельны. Пруф: https://support.torproject.org/tbb/tbb-34/

>канвас апи

Что это за высер? Может ты WebGL имел в виду?

>Размер экрана

Он не уникален. Он стандартный. Скачай Тор Браузер и зайди в AmIUnique и посмотри значения размера экрана. Ничего там тор браузер не скрывает.

>таймзона

Стандартная по гринвичу, из палаты мер и весов.

>юзерагент

Он не уникален. Учи матчасть

>локация

Это что? Айпи? Так он меняется постоянно.

>Как бороться?

Виртуалку накатить и не пробрасывать в неё свой GPU.

>Использовать тор-браузер с отключенным жс

И получить полностью неюзабельный браузер.

>Что это

Погугли

>Он не уникален

Уникален не какой-то конкретный признак, а их набор

> Виртуалку накатить и не пробрасывать в неё свой GPU.

Как это поможет от канвас?

> Канвас генерируется на основе энтропии твоего GPU

Стоп! Канвас это же движения мышкой, не? Движения мышки у каждого человека уникальны, как отпечатки пальцев. По ним и вычисляют

А ещё ID оборудования видны сайтам

>Канвас это же движения мышкой, не?

Нет.

Это трекинг метод, использующий хтмл5 канвас через движок скриптов и сам хтмл. Каждое оборудование имеет как аппаратный, так и программный рисунок, который можно выразить через любое средство выражения уникальности - хэш, рисунок, векторный файл, цепочка слов. В общем, создать через готовый движок в браузере уникальность для устройства выхода в сеть и показывать его всем заинтересованным. Именно потому браузеры такие огромные и набиты лишним кодом - это простые терминалы для слежки за дебилами, которые не могут отказаться от их использования.

Яркий пример - просто зайти на https://browserleaks.com/ и посмотри, что сообщает о тебе твой шпион КАЖДОМУ, кто умеет спрашивать.

ChatGPT, ты?

>ChatGPT, ты?

Нет. ChatGPT заявили бы, что все ваши попытки избавиться от слежки и учета лишены смысла, потому что вы используете системы UEFI, которые имеют уникальные идентификаторы и которые зачем-то используются для слежки за дебилами.

>потому что вы используете системы UEFI

Эксперт опеннета, ты?

Я начинающий двачер. Поскажите, как сесть на шею мамы, стать рнн, получить пенсию по шизе и страдать без тян.

Всё же чатбот

> системы UEFI, которые имеют уникальные идентификаторы

Засада

> браузеры такие огромные и набиты лишним кодом - это простые терминалы для слежки за дебилами, которые не могут отказаться от их использования.

Предлагаешь не пользоваться интернетом?

> Эксперт опеннета

Скорее линукс.орг

> В любом переходе можно купить пачку корпоративных симок без документов

Какой жесткий манямирок

> Разрабы хуникса прямо пишут что проводное соединение безопаснее и анонимнее чем любое беспроводное

Это очевидно любому человеку с мозгом. Но не пориджам, да

Это все хорошо,но как быть с роутером? Какой угодно из магазина не подойдёт.

Как правильно выбрать роутер?

>Какой жесткий манямирок

Так можно. Можно и через инет даже приобрести новенькие симки в конверте и получить потом сходить.

Покупаешь производительный роутер (с усилителями более 100 мВт на канал усиления), на который можно установить прошивки различных китайцев с китайскими бекдорами, которые намного интереснее в плане юзабилити, да и в плане тонкой настройки. Выпилить китайца из падаванов, врт возможно, в отличие от прошивок с готовыми дырами для дяденек в чорных-чорных пинжаках и стреляка-убивакой в гнилой башке. Большего и не надо, аппаратные же закладки в чипах не залатать никак.

> Покупаешь производительный роутер (с усилителями более 100 мВт на канал усиления)

Это про ви-фи? Ви-фи не нужен

> на который можно установить прошивки различных китайцев

> которые намного интереснее в плане юзабилити, да и в плане тонкой настройки

> падаванов, врт

Это то понятно

> аппаратные же закладки в чипах не залатать никак

Есть модели без закладок. На вторичке, естественно. Я думал тут конкретные модели подскажут

В течении месяца требуется подтвердить личность придя с паспортом в салон сотовой компании. Иначе симку блокируют

>Ви-фи не нужен

А ты сможешь освоить микротикос, котик?

>Есть модели без закладок

Я не раскрою тайну, если сообщу тебе, что закладки есть. Они вызываются определенным логическим алгоритмом при доступе к логическим и аппаратным вводам в микруху. Увы. Половина софта обвязки как раз и служит отладке и недопущению несанкционированного доступа к чему-либо, что может аппаратно поменять логику управления кода, который находится в областях, помеченных как защищенные. Это примерно можно описать как программный блок для контроллера микроСД, когда на флеш, помеченный как РО, и в режиме аппаратного блока переключателя можно просто низкоуровнево прошить и создать щаново таблицы. Вот и здесь также, просто вместо таблиц - кэш и в нем код. А если кэш общий, то и проблемы вообще нет. У всех животных разрабов, котопые делают что-то, сложнее 386 чипа, есть такая хрень. А в АРМ она вообще аппаратная фича. Как параноик говорю. Не спец, бабки на скамейке рассказывали.

>> канвас апи

> Что это за высер? Может ты WebGL имел в виду?

Обожаю маняэеспертов с двощей, не в состоянии отделить одну технологию от другой. В голос просто с дэбила.

мимо

Я смогу отломать антенны )

> микротикос

Шпротные закладки (

Аноны, а если я использую свой VPS вшитый в роутер для подключения к заблоченному РКН VPN чтобы зайти в Whonix и уже в Whonix выхожу в различные незабаненные прокси или ВПН с чистыми айпи в браузере чтобы регаться и сидеть там где мне надо быть полной невидимкой, если нужно то оплачиваю всё исключительно Monero, например аренда номера телеги или для прочих сервисов требующих анальную регистрацию, в качестве поисковика для браузинга использую утку и всячески обхожу анальные трекеры, гугловскую парашу, использую лису либо тор в качестве браузера, рандомизирую канвас, блочу всяческие трекеры privacy badger, на сколько процентов я анонимен? Где я могу проебаться и каков шанс меня вычислить?

>VPS вшитый в роутер для подключения к заблоченному РКН VPN чтобы зайти в Whonix и уже в Whonix выхожу в различные незабаненные прокси или ВПН с чистыми айпи в браузере

што бля?

Собственный арендованный VPS (VPN) в роутере проксирующий весь траффик-> VPN в обычном линуксе -> Whonix Gateway -> Tor подключение -> Whonix Workstation -> Browser firefox -> VPN или прокси.

Так понятно?

Какие видеокарты стоят у тру анонимов? На линукс.орг предлагают АМД (до Веги), аргументируя это свободными драйверами. Но ведь кроме драйверов у каждой видеокарты есть ещё и прошивка. А она с закрытым кодом и на нвидиа и на амуде. Чем пользоваться-то?

Нет.

А интел уже высрал свои дискретки? Вот ими если да.

> А интел уже высрал свои дискретки?

Да

> Вот ими если да.

Интел наверняка туда зондов напихал, вспомни про интел МЕ

Говорят есть какие-то нвидии 700 серии, которые могут работать вообще без прошивки

Хочешь сказать что у них нет проприетарной прошивки?

Все эксперты анонимности куда-то разбежались, стоило только задать пару настоящих вопросов

>2023

>омномнимность

)

>верования пикабушника, что конфиг его железа и разрешение экрана что-то о чем-то говорит и палит его высокодуховнишейство.

Хотя, если ты винду с 2009го не переустанавливал, то, конечно, что-то палится.

Ещё скажи, что ты не пользуешься банковскими услугами, коммунальными, ходишь постоянно в лыжной маске под камерами (некоторые и вовсе с биометрией), живёшь под фейковым паспортом т.д. мамкин омноним.

Бог всё видит

Ты либо не понимаешь как работает сеть, либо даже не знаю что сказать...

>Собственный арендованный VPS (VPN) в роутере проксирующий весь траффик-> VPN в обычном линуксе ->

И какой смысл? Было бы что-то одно, была бы хотя бы логика. Что мешает сразу прокинуть канал сразу к заблоченному VPN?

>Whonix Gateway -> Tor подключение -> Whonix Workstation -> Browser firefox -> VPN или прокси с чистыми ойпи

Ъуею с юных скамеров, просто пздц

>Ты либо не понимаешь как работает сеть, либо даже не знаю что сказать...

Поясни мне как она работает, а я внимательно послушаю, просто кроме твоих пуков ещё ничего дельного не услышал.

>заблоченному VPN

Ты долбоёб? Как блять? Я пробовал разные способы и нихуя не получалось, да и для чего подключаться на прямую через своего провайдера? Намного безопаснее через анонимный VPS сервер арендованный в onion домене.

>Ъуею с юных скамеров, просто пздц

Что не так? Проебался с лисой? Ну тогда LibreWolf, чистая лиса без маячков, с чистого айпи и телегу регать можно и прочие сервисы, обычно айпишник Tor банят, не пропускают, заваливают капчей многие сервисы и сайты.

Нет, он какой-то бред высрал, ты прав, так сеть не работает.

Какой блять арендованный впс в роутере еще и проксирующийся что ты несешь? Для меня это имеет такой же смысл как купить айфон в кредит под подписку о невыезде за голду в майнкрафте

Сумашедший, железо то у тебя проприетарное я уверен + биос с дырочками, да и даже если ты прям в своем мирке стал анонистусом, нахуя тебе оно надо? Ты никому не нужен, пойми, вот насмотрятся черных треугольников гули и потом лезут опять сюда срать

> LibreWolf

Вопросов нет, учи матчасть хотя бы, потом возможно и до браузеров доберешься и дойдет до тебя что единственному фури разработчику из подвала с реддита пилить форк для тормозилы сложно и там дырки на уже итак дырявом движке

>телегу регать можно

нахуя? это не вписывается в кредо анонимусов. Телега требует мобилу и не шифрует ничего, секретки шифруются МТПрото лол, уж лучше base64 (это сарказм если что специально для тебя)

> арендованный в onion домене

а купил ты биткоины с маминой карточки + запулил на онлайнсим денюжку чтобы номерок для тележки купить, все так? Тогда у меня для тебя плохие новости

>Сумашедший, железо то у тебя проприетарное я уверен + биос с дырочками

Тебе не кажется что ты слишком шиз? От этого не уйти, либо уйти на более говнистые аналоги, сейчас всё нормальное железо ПРОПРИЕТАРНОЕ.

>нахуя тебе оно надо

процессоры

>и дойдет до тебя что единственному фури разработчику из подвала с реддита пилить форк для тормозилы сложно и там дырки на уже итак дырявом движке

Слишком шиз... Что эти дырки сделают в моей виртуалочке?

>нахуя? это не вписывается в кредо анонимусов. Телега требует мобилу и не шифрует ничего, секретки шифруются МТПрото лол, уж лучше base64 (это сарказм если что специально для тебя)

А вот это уже более глубокий и личный вопрос на который я тебе не собираюсь отвечать.

>а купил ты биткоины с маминой карточки + запулил на онлайнсим денюжку чтобы номерок для тележки купить, все так? Тогда у меня для тебя плохие новости

Monero

> сейчас всё нормальное железо ПРОПРИЕТАРНОЕ

тогда шиз тут ты, тебе не кажется что смысл в твоей анонистости теряется?

> Что эти дырки сделают в моей виртуалочке?

ничего, пока ты хуйни не натворишь и на тебя люди не присядут, но вряд ли ты когда-нибудь вообще кому-то такому перейдешь дорогу. Разрабы хуникса и тейлса прямо говорят что от 3х буквенных нихуя не спасет и они найдут способы тебя достать. Все что ты делаешь - занимаешься хуйней, лучше бы кодить учился например

> не собираюсь отвечать

ну да) мы поняли)

> Monero

его, кстати, подают как "приватный" токен, а не анонимный. Токен норм, но опять же, обычному челу это все не нужно

> черных треугольников гули

Какой гули?

> там дырки на уже итак дырявом движке

Страшны не дырки а зонды.

> всё нормальное железо ПРОПРИЕТАРНОЕ.

У тебя неверные критерии нормальности

>Поясни мне как она работает

Пояснил тебе за щеку, проверяй

>Ты долбоёб? Как блять? Я пробовал разные способы и нихуя не получалось

Ну так получается, что долбоёб ты, если так и не смог достучаться до заблоченного VPN, лол. Есть целый ворох способов достучаться до VPN, а какой ты использовал, мань?

>да и для чего подключаться на прямую через своего провайдера? Намного безопаснее через анонимный VPS сервер арендованный в onion домене.

Зачем ты высрал этот бред сумасшедшего?

>Что не так?

Так это с тобой что-то не так, раз ты такие высеры пишешь.

>Тебе не кажется что ты слишком шиз? От этого не уйти, либо уйти на более говнистые аналоги

Кстати, по-моему шиз ты, а не он, так как ты банально не вкуриваешь как устроена сеть. А что касается железа - ищи и обрящешь, на несколько матерей с Z690 чипсетом уже выпустили свободные бивасы. С другой стороны они все сырые, но не думаю, что сильно сырее чем те, которые вендоры выпускают впохах.

>Что эти дырки сделают в моей виртуалочке?

ВиртуалОЧКА ни разу не панацея. Если бы ты хотя бы немного изучал инфобез, то был бы в курсе, что есть ряд зловредов, которые пробивают даже через виртуалочку и компрометируют тебя. Не говоря уже про дыры в популярном софте, которые не латались годами и юзались кем надо достаточно долго.

>Разрабы хуникса и тейлса прямо говорят что от 3х буквенных нихуя не спасет и они найдут способы тебя достать. Все что ты делаешь - занимаешься хуйней

Ну и нахуй эти тейлсы нужны?

Товарищи шизики-параноики, просветите - насколько Тор браузер непаливная штука?

Прочитал про него в вики и на каком-то еще сайте и насторожило то. что провайдер может выпаливать на какие линки ты в Торе ходишь. И тут несовсем понятно - а как же анонимность?

Получается провайдер видел адрес на который я захожу и перехожу? При наличии этих адресов в базе набутыливания, дальше уже похуй что я по этим адресам делаю, так как сам факт вопиющ.

Таким образом вопрос - лазил где не надо - мне пиздец? Больше лазить не планирую, но если вдруг - ставить ВПН? Оно даст эффект или впн будет еще большее паливо?

Провайдер может узнать только лишь что ты к тору подключался, так как списки серверов составить особой сложности не вызывает.

На какие луковые сайты ты ходишь провайдер узнать не может, было какое-то исследование, но там на грани фантастики в лабораторных условиях можно было предположить куда пользователь заходил, в реальности такого не бывает.

VPN лишь скроет факт подключение к тору.

Серфить даркнетик или писать гневные коменты - норм

Делать черные дела - рано или поздно найдут, смотря как успешно будет твое дело идти / как быстро проебешься где-то

>На какие луковые сайты ты ходишь провайдер узнать не может

Я могу ошибаться, но тебе нужно идти под струю, мыться.

"Сеть Tor не может скрыть от интернет-провайдера факт использования самой себя, так как её адреса находятся в открытом доступе, а порождаемый ею трафик распознаётся с помощью снифферов и DPI . "

Выделил жирным. Дисскас

Ну если заказывать убийства и торговать наркотой, то и без всяких торов на бутыль насадят. А если просто прон смотреть, то наверное вряд ли. Если не сохранять и не хранить

Тролинг тупостью?

> "Сеть Tor не может скрыть от интернет-провайдера факт использования самой себя, так как её адреса находятся в открытом доступе, а порождаемый ею трафик распознаётся с помощью снифферов и DPI . "

> Провайдер может узнать только лишь что ты к тору подключался, так как списки серверов составить особой сложности не вызывает.

Я об этом и написал.

У тебя пиздой глаза обшиты?

" а порождаемый ею трафик распознаётся с помощью снифферов и DPI" - это значит, что трафик Тора можно расшифровать простым трафик анализом. Механика такая - пользователь полез в тор, загорелась "красная лампочка" (условная конечно), провайдер навазелинивая швабру - а что это он там смотрит? И швабра идет в дело

Софтач, итоги.

И вы получаете приз "малолетний долбоёб недели" по версии /s.

Сап, анонимы.

Что имеется:

qemu, debian (host и guest), браузер firefox.

Обнаружил, что canvas fingerprint в виртуалке и на хосте одинаковые.

Никто не в курсе, как можно огородить qemu/kvm гостя, чтобы для интернета это была отдельная машина.

хочу разделить ИРЛ и свои интcернет-дела, чтобы в будущем не оказалось, что работодатель пробивает по моей почте интересы в порно или куда я хожу, то есть задачи прятаться от майора нет, нужна просто отдельная интернет-личность

Что имеется:

qemu, debian (host и guest), браузер firefox.

Обнаружил, что canvas fingerprint в виртуалке и на хосте одинаковые.

Никто не в курсе, как можно огородить qemu/kvm гостя, чтобы для интернета это была отдельная машина.

хочу разделить ИРЛ и свои интcернет-дела, чтобы в будущем не оказалось, что работодатель пробивает по моей почте интересы в порно или куда я хожу, то есть задачи прятаться от майора нет, нужна просто отдельная интернет-личность

Это все и так известно. Тему биосов/прошивок не раскрыл, если ты дохуя вхуникс юзер, а рядом мобила от хуевея и роутер zyxel, то сам понимаешь. Такие полумеры просто не работают, нужно подходить комплексно, учитывать все устройства в периметре, финансы, внешние коммуникации, физическую безопасность, создавать прикрывающие личности и еще дохуя всего.

>мобила от хуевея

В чем проблема? Типа в одной локальной сети находится? Или из-за наличия микрофона на телефоне и неспособности должным образом контролировать EMUI прошивки?

То что ОС система находится на Андроид придурок/

Иии? В чем проблема? Особенно при условии, когда поставщик интернета у устройств разный?

>всегда используйте отдельную виртуальную машину для анонимных действий

разделите все действия по разделам, см. qubes OS (https://www.qubes-os.org /)

>избегайте использования платежных систем и верификации по номеру телефона

Биткоин (BTC) и Monero (XMR) подходят при условии, что вы должным образом научились скрывать происхождение и пункты назначения, перемещая BTC через XMR с помощью P2P-биржи без KYC, такой как Bisq, с последующими транзакциями XMR со всеми функциями анонимности и конфиденциальности. Для проверки номера телефона просто используйте одноразовые SMS-сервисы, не связанные с VOIP, такие как smspva (https://smspva.com ) или smspool (https://www.smspool.net ). Оплатите должным образом скрытыми BTC / XMR, используйте электронную почту burner (пример: https://temp-mail.org /)

>во время общения старайтесь менять стиль своего письма так, чтобы он отличался от вашего реального стиля

Рекомендация: используйте программное обеспечение для перевода языков (убедитесь, что оно с открытым исходным кодом, не коммерческое и не подключено к Интернету), отправьте свое сообщение на нескольких разных парах языков (RU -> EN; EN -> DE; DE -> ES; ES -> RU). Проверьте, чтобы убедиться, что это по-прежнему звучит связно (не как у шизофреника), но это хорошо исказит текст.

Много хороших советов по оригинальному сообщению.

Также хороший совет: распространяйте ложную информацию и метаданные, чтобы сбить с толку противников

просто будь осторожен и обращай внимание на еврея cloudflare

Проиграл с этого перевода. То что ты понаписал, уже неактуально.

> разделите все действия по разделам, см. qubes OS

Эта ОС не имеет практического применения, концепция интересная, но вот гипервизор с открытым исходным кодом все портит, см список уязвимостей: https://xenbits.xen.org/xsa

Все таки ничего лучше физического разделения пока не придумали. Лучше всего будет создать отдельную изолированную сеть для работы, в периметр которой будут входить только рабочие устройства, при работе с ними предполагается, что ты уже скомпрометирован.

> Биткоин (BTC) и Monero (XMR) подходят при условии, что вы должным образом научились скрывать происхождение и пункты назначения, перемещая BTC через XMR с помощью P2P-биржи без KYC, такой как Bisq, с последующими транзакциями XMR со всеми функциями анонимности и конфиденциальности.

Биткоин подвержен деанонимизации, поэтому следует принимать определенные меры, даже при последующем свопе btc -> xmr, стоит изучить базовые операции coinjoin/payjoin, см. раздел privacy в bitcoin wiki: https://en.bitcoin.it/wiki/Privacy

> Для проверки номера телефона просто используйте одноразовые SMS-сервисы, не связанные с VOIP, такие как smspva (https://smspva.com ) или smspool (https://www.smspool.net )

Хороший совет, но все таки это зависит от политики сервиса. Для номера к которому требуется постоянный доступ, следует использовать как раз VOIP номер, приобретенный анонимно самостоятельно или у прокси сервисов за дополнительную плату, например: https://jmp.chat

> Оплатите должным образом скрытыми BTC / XMR, используйте электронную почту burner (пример: https://temp-mail.org /)

Как и в случае с номером телефона, не всегда можно обойтись одноразовой почтой. Для аккаунта к которому требуется постоянный доступ, лучшим решением будет использовать псевдонимы электронной почты, например: https://simplelogin.io

> Рекомендация: используйте программное обеспечение для перевода языков (убедитесь, что оно с открытым исходным кодом, не коммерческое и не подключено к Интернету), отправьте свое сообщение на нескольких разных парах языков (RU -> EN; EN -> DE; DE -> ES; ES -> RU). Проверьте, чтобы убедиться, что это по-прежнему звучит связно (не как у шизофреника), но это хорошо исказит текст.

2023 год на дворе, помимо закрытых LLM типа chatgpt/gpt3/4, существуют и открытые, такие как LLAMA/alpaca, которые уже способны и в машинный перевод и в перефразирование текста с указанием нужного тона, исправлением грамматических ошибок и полным спектром противодействия стилометрии. См, ссылки:

> https://github.com/tatsu-lab/stanford_alpaca

> https://en.wikipedia.org/wiki/Stylometry

> https://en.wikipedia.org/wiki/Adversarial_stylometry

Какие видеокарты используют труъ анонимы?

Только не надо про встройки - встройки есть только в процессорах с зондами исключение некоторые APU и встройки в северные мосты некоторых древних материнских плат

NVIDIA Corporation Device 2684 (rev a1)

Которые собирают своими руками. Хочешь сделать что-то хорошо - сделай сам.

> высер хуиплета

Ясно

Сап, анонимусы, сижу на двачах через Dashchan. Задача сделать, чтобы двач не знал обо мне ничего. Достаточно ли будет подключить прокси?

зачем нужна виртуалка? не проще ли запретить браузеру передавать отпечатки, либо передавать фейковые?

оп треда

> Задача сделать, чтобы двач не знал обо мне ничего

> сижу на двачах через Dashchan

Пиздец

Что ты хрюкнуть-то хотел?

Как минимум Dashchan лучше браузера, так как не использует js, а кидает запросы через API. Так что никакого фингерпринтинга.

Сурцы открыты. Прокси конечно не хватит, но как решение вполне нормальное

Если конечно нет гуглоговна на телефоне. Ну и supl, xtra выпилены в связи с недавними событиями

Сап двач, скоро надо поехать у гейропку, а я топ сидер на порнолабе. Как можно максимально дезондировать ноутбук, и безопасно раздавать/скачивать торренты? Стоит виндовс 10, которую сам чистил вилкой алсо занимает всего 18 процессов, но мне кажется этого маловато

А как тебе дезондирование ноутбука поможет с анализом трафика со стороны провайдера? Пили туннель по которому будешь передавать трафик на VPS в РФ(любая другя страна, где не ебут за торренты), а оттуда уже раздавай. Скорость такого соединения можешь сам оценить.

Впн? Прокси? Я слоупок в этой теме

тут говорят мол вас вычислять не по айпи, а по канвас отпечатку браузера. но у меня вопрос: откуда у пидорашьих мусоров такие знания чтобы так вычислять? и как они потом это будут объяснять судье который нихера не понимает в айти?

“ну мы вычислили негодяя по канвас отпечаткам, принесли вам логи на флешке товарищ судья"

“ну мы вычислили негодяя по канвас отпечаткам, принесли вам логи на флешке товарищ судья"

Канвас - литералли древнее говно в сфере фингерпринтинга, чел.

getClientRects, плагины, viewport, аудиофингерпринт и т.д.

> Откуда

А ты думаешь как антифрод в банках устроен?

tor и librewolf хоть какие-то отпечатоки передает по которым потом отслеживать можно?

а в чем анонимность криптовалюты, если каждая транзакция винда всем и можно отследить весь путь денег?

Конечно передают. Их подход в том, чтобы все пользователи браузеров были +- унифицированы.

Соответственно их отпечатки идентичны отпечаткам других юзеров.

Соответственно за тебя не зацепятся, если ты дефолтные настройки не ковыряешь.

Твой пост тоже всем виден, но ты же анонимен для нас.

дык есть вывести грязные деньги в нал, в итоге мусора придут туда, куда ты их вывел

> придут туда, куда ты их вывел

К ямке в лесу?

Зависит от ожидаемой нормы прибыли и, соответственно, рисков по инвестициям.

Как сделать цепочку впн?

UEFI это совсем-совсем пиздец для секурности по сравнению с BIOS? Про Coreboot в курсе. Меня интересует именно UEFI vs BIOS.

Почему пиздец? Наоборот всё лучше стало, Secure Boot добавили.

> лучше стало

> Secure Boot добавили

Шутку оценил. А если серьёзно?

А ты серьёзно ответишь что не так с UEFI и Secure Boot?

> что не так с UEFI и Secure Boot?

Ошейник раба совмещённый с анальным зондом

> Ошейник раба совмещённый с анальным зондом

Уголь.

>Google Android: Mobile Safari

Ультраонанизмусы рассуждают о бекдорах в УЕФИ и о том, как с помощью секурбута винда запретит запускать линукс на твоём компе.

как думаете, если российские мусора свяюутся с впн провайдером в каком нибудь сша или германии, те им выдадут логи?

>как думаете

Какая разница что думаю школьники в интернете?

Все незаблокированные в рф впны сливают данные фсб

> спойлер

Хосспаде, да хоть в режиме инкогнито ищи, всем похуй

Бамп

я ненавижу порнолаб, ну не сам порнолаб, а систему рейтинга

Мне нравится само наличие рейтинга, я люблю подобные приколы. Я все игры ради ачивки, рейтинга проходил раньше(сейчас не играю), всё в своей жизни делаю ради очивки. Я на порнолабе даже ничего не качаю.

> Google Android

Опенсорс жи, чё ты

> Mobile Safari

Макаба тупит

> Z690 чипсетом уже выпустили свободные бивасы

Лол! Сначала МЕ победи. А с 1151 там кроме МЕ ещё подобного говна напихали

Анонимусы, нужна ваша помощь. Whonix вылетает после недолгой загрузки. Что не так?

Что видит пров при подключении юзера через Tor?

Видит что юзер подключается в сети тор.

Что скажете по QubesOS. анонимчики?

А дальше траффик теряется, так?

Так.

>Видит что юзер подключается в сети тор.

А что именно? Какие адреса, и тп? прочие детали?

Протокол имеет характерные паттерны, детектится просто. ЦРУ рассчитывали на какой-нибудь Габон, когда проектировали эту залупу.

Посоветуйте простой плагин для Chrome, чтобы был прокси через USA, но запускался/работал только на выбранных мною сайтах?

Всякие Windscribe работают по умолчанию на всех, сам найти не смог

Всякие Windscribe работают по умолчанию на всех, сам найти не смог

> Посоветуйте простой плагин для Chrome, чтобы был прокси

Онанимус в тредже ононимности жаждет онанимносте с одной кнопкой.

Детектится что? Ещё раз повторю вопрос: Что видит пров при подключении юзера через Tor?

Anusmouse

Говорить русске? Характерные паттерны транспортного протокола видит. А ты думал, что нейросети придумали, чтобы порно с цветными конями тебе рисовать?

Бля ты заебал, ты можешь конкретно на вопрос ответить, конь цветной?

Что за протокол о чем речь?

Пров видит исходящий траффик до такого то узла и он зашифрован так что ли? Выражайся конкретее, я не экстрасенс.

Это ты всех заебал, мудак. Туннель зашифрован, но на нём висит красная тряпка с надписью Тор. Провайдер это видит и заносит тебя в список наркоманов-педофилов.

Я бы не смог понятнее объяснить этому организму. Что видит провайдер? 101110011010011-tor-tor-tor БЛЖДАД СУКА! На пальцах ему объясни, видите ли.

А Наюту.

Вот что он видит. Тебе стало легче?

Пркажи поле сайфер и сервернейм, плиз.

Тогда у него полинтернета наркоманов педофилов.

>tor known relay

А если нода неизвестная, например, непубличный мост?

Ты правда идиот, или да? Тебе десять раз объяснили, что у протокола тора узнаваемые сигнатуры. Что непонятно блеать? Слово сигнатура? Похую абсолютно к какому узлу ты подключаешься, если от тебя по проводу бегут повторяющиеся известные последовательности из нулей и единиц. А теперь сдрисни отсюда Таненбаума читать. Заебал неуч упёртый.

Ты издеваешься? По человечески можешь сказать, что видит провайдер, когда пользователь подключается к ТОРУ?

Что он идиот.

Давно читал какое-то исследование, там пакеты тора определялись по характерной длине (что-то порядка 519 байт) и определённому порту, на который они направляются. Но это без обфускации.

Пошёл нахуй, задрот. Я вижу, что человеческим языком, а не не обрывочными фразами, для тебя изъясняться непосильная задача.

Лечись иди и туши пылающую сраку, косноязычный лох.

>сдрисни отсюда Таненбаума читать

Говори яснее. Мне нужно узнать, что видит пров, когда я к Тору подключаюсь? Ты вообще не про это сейчас написал.

Не моя вина, что ты полудурок. Человеского языка не понимаешь, а на твоём полудурковом тебе объяснять никто не станет. Переставай быть идиотом, кури матчасть. А там глядишь и новые слова узнаешь и что видит провайдер, поймёшь. но это пиздец врядли

Тебе так припекло от уличения твоей косноязычности, что аж семёнить стал. Жалкое зрелище.

> Каким образом понять что это один человек делает?

Звонки идут с одного телефона, IMEI же не меняется. Если ты в этот телефон еще и зарегистрированную на свое ФИО симку хоть раз засовывал, то оператор связи смотрит на тебя как на клоуна в цирке.

Разбушевался петушок под скрытием.

Ну так и зашивайся, че бухтишь.

>скрывает посты

>потому что не может игнорировать

Ебало его имаджинейтед

А дебилушка всё не унимался

Если мост, а точнее так называемый plagueble transport типа obfs4/snowflake, то тогда ты в безопасности, относительно. Иногда бридж вешают рядом с релеем и получается говняк. Если хочешь, чтобы провайдер гарантированно ничего не видел, то перед подключением к тору используй впн.

>сли хочешь, чтобы провайдер гарантированно ничего не видел, то перед подключением к тору используй впн.

Пынямаю, спасибо.

>Если мост, а точнее так называемый plagueble transport типа obfs4/snowflake

Вот да, это отдельно хочется подчеркнуть, спасибо что напомнил. Чем использование такого подключения отличается от обычного моста при взгляде со стороны прова? Он, по идее, что-то запутывать должен. Это работает?

Зачем нужен tun2socks? Аноним (Microsoft Windows 10: Firefox based) 23/06/23 Птн 20:08:46 #242 №3323298

Что такое tun2socks простыми словами и чем это лучше использования простого Proxifier?

>Proxifier

Гоняет трафик через хттп, помимо носков. А значит, юзает тисипи.

Неприемлимо.

Тунтусокс - гоняет трафик по удп, цепляешь ядро теневых носков и 2н2сокс гоняет впн, по сути. С обфускацией можно подгонять метки трафика под разрешенные протоколы и светить провайдеру только писю, а не попу.

Спасибо.

>Тунтусокс - гоняет трафик по удп,

А если у меня нет UDP траффика/желаю его не гонять?

> светить провайдеру только писю, а не попу.

Что ты имеешь в виду?

тест

А сам что скажешь?

Бе

> Если ты в этот телефон еще и зарегистрированную на свое ФИО симку хоть раз засовывал, то оператор связи смотрит на тебя как на клоуна в цирке.

То же самое если это телефон с вай-фаем.

Так ли страшен UEFI, как об этом говорят на линукс.орг?

Вряд ли. Secure Boot по итогу почти что не используется (а на ноутбуках его даже включить нельзя).

Ты так говоришь, будто есть варианты без UEFI.

[mailto:sage] Аноним (Microsoft Windows 10: Firefox based) 21/07/23 Птн 15:56:00 #253 №3333364 DELETED

[mailto:sage] Аноним (Microsoft Windows 10: Firefox based) 21/07/23 Птн 15:56:00 #253 №3333364 DELETED

Посоветуйте гайд по настройке tun2socks под Windows.

Настроил по гайду с хабра, не работает.

В браузере PR_END_OF_FILE_ERROR, в командной строке хз что куча каких-то предупреждений.

Настроил по гайду с хабра, не работает.

В браузере PR_END_OF_FILE_ERROR, в командной строке хз что куча каких-то предупреждений.

посмотри www.youtube.com/watch?v=NAPrWaoCP3g

Пизда, атлас слетел, не могу восстановить...

tun2socks не подхватывает DNS Аноним (Microsoft Windows 10: Firefox based) 24/07/23 Пнд 18:44:08 #256 №3334787 DELETED

tun2socks не подхватывает никакие DNS, кроме гугловских и клаудфларовских.

DNS прописаны в батник запуска.

Перепробовал несколько штук разных (искал просто dns %страна-нейм%), всё одно и то же - тун2сокс будто не видит их. В тестах отображается подлинный ДНС.

Что делать?

DNS прописаны в батник запуска.

Перепробовал несколько штук разных (искал просто dns %страна-нейм%), всё одно и то же - тун2сокс будто не видит их. В тестах отображается подлинный ДНС.

Что делать?

Какие подводные в использовании эмодзи + других символов юникода в пароле?

Ну и в чём он не прав?

Да это толстячок просто. Ему на пальцах объяснили уже, как умственно отсталому, но дебилушка даже про уровни сетевого стека не в курсе. Пояснте ему, что видит провайдер, быстраблять!

Может этому идиоту просто кинуть вывод wireshark а дальше пусть сам разбирается? , вот, изучай https://wiki.wireshark.org/Tor.md https://osqa-ask.wireshark.org/questions/13590/tor-detection/